Wireshark представлява най -използваният анализатор на протоколи в света. Използвайки го, можете да проверявате всичко, което се случва във вашата мрежа, да отстранявате различни проблеми, да анализирате и филтрирате мрежовия си трафик с помощта на различни инструменти и т.н.

Ако искате да научите повече за Wireshark и как да филтрирате по порт, не забравяйте да продължите да четете.

Какво точно представлява филтрирането на портове?

Филтрирането на портове представлява начин за филтриране на пакети (съобщения от различни мрежови протоколи) въз основа на номера на техния порт. Тези номера на портове се използват за TCP и UDP протоколи, най-известните протоколи за предаване. Филтрирането на портове представлява форма на защита за вашия компютър, тъй като чрез филтриране на портове можете да изберете да разрешите или блокирате определени портове, за да предотвратите различни операции в мрежата.

Съществува добре изградена система от портове, използвани за различни интернет услуги, като например прехвърляне на файлове, електронна поща и др. Всъщност има над 65 000 различни порта. Те съществуват в режим „разрешаване“ или „затваряне“. Някои приложения в интернет могат да отворят тези портове, като по този начин правят компютъра ви по -изложен на хакери и вируси.

С помощта на Wireshark можете да филтрирате различни пакети въз основа на номера на техния порт. Защо бихте искали да направите това? Защото по този начин можете да филтрирате всички пакети, които не искате в компютъра си по различни причини.

Кои са важните портове?

Има 65 535 порта. Те могат да бъдат разделени в три различни категории: портовете от 0-1023 са добре познати портове и те са присвоени на общи услуги и протоколи. След това от 1024 до 49151 са регистрирани портове - те са присвоени от ICANN на определена услуга. А публичните портове са портове от 49152-65535, те могат да се използват от всяка услуга. За различни протоколи се използват различни портове.

Ако искате да научите за най -често срещаните, разгледайте следния списък:

| Номер на пристанище | Име на услугата | Протокол |

| 20, 21 | Протокол за прехвърляне на файлове - FTP | TCP |

| 22 | Защитена обвивка - SSH | TCP и UDP |

| 23 | Telnet | TCP |

| 25 | Прост протокол за прехвърляне на поща | TCP |

| 53 | Система за имена на домейни - DNS | TCP и UDP |

| 67/68 | Протокол за динамично конфигуриране на хост - DHCP | UDP |

| 80 | Протокол за прехвърляне на хипертекст - HTTP | TCP |

| 110 | Пощенски протокол - POP3 | TCP |

| 123 | Протокол за мрежово време - NTP | UDP |

| 143 | Протокол за достъп до интернет съобщения (IMAP4) | TCP и UDP |

| 161/162 | Прост протокол за управление на мрежата - SNMP | TCP и UDP |

| 443 | HTTP със слой Secure Sockets Layer - HTTPS (HTTP през SSL/TLS) | TCP |

Анализ в Wireshark

Процесът на анализ в Wireshark представлява наблюдение на различни протоколи и данни в мрежата.

Преди да започнем с процеса на анализ, уверете се, че знаете типа трафик, който искате да анализирате, и различни видове устройства, които излъчват трафик:

- Поддържате ли безразборния режим? Ако го направите, това ще позволи на вашето устройство да събира пакети, които първоначално не са предназначени за вашето устройство.

- Какви устройства имате във вашата мрежа? Важно е да имате предвид, че различните видове устройства ще предават различни пакети.

- Какъв тип трафик искате да анализирате? Видът на трафика ще зависи от устройствата във вашата мрежа.

Знанието как да използвате различни филтри е изключително важно за улавяне на предвидените пакети. Тези филтри се използват преди процеса на улавяне на пакети. Как работят те? Задавайки конкретен филтър, веднага премахвате трафика, който не отговаря на дадените критерии.

В рамките на Wireshark синтаксисът, наречен Berkley Packet Filter (BPF), се използва за създаване на различни филтри за улавяне. Тъй като това е синтаксисът, който най -често се използва при анализ на пакети, важно е да се разбере как работи.

Синтаксисът на Berkley Packet Filter улавя филтри въз основа на различни изрази за филтриране. Тези изрази се състоят от един или няколко примитива, а примитивите се състоят от идентификатор (стойности или имена, които се опитвате да намерите в различни пакети), последвани от един или няколко квалификатора.

Квалификаторите могат да бъдат разделени на три различни вида:

- Тип - с тези квалификатори вие определяте какъв вид представлява идентификаторът. Квалификаторите за тип включват порт, мрежа и хост.

- Dir (посока) - тези квалификатори се използват, за да се посочи посоката на трансфер. По този начин „src“ маркира източника, а „dst“ маркира дестинацията.

- Proto (протокол) - с квалификатори на протокол можете да посочите конкретния протокол, който искате да заснемете.

Можете да използвате комбинация от различни квалификатори, за да филтрирате търсенето си. Също така можете да използвате оператори: например можете да използвате оператора на конкатенация (&/и), оператор на отрицание (!/Не) и т.н.

Ето някои примери за филтри за улавяне, които можете да използвате в Wireshark:

| Филтри | Описание |

| хост 192.168.1.2 | Целият трафик, свързан с 192.168.1.2 |

| tcp порт 22 | Целият трафик, свързан с порт 22 |

| src 192.168.1.2 | Целият трафик, произхождащ от 192.168.1.2 |

Възможно е да се създадат филтри за улавяне в полетата на заглавната част на протокола. Синтаксисът изглежда така: proto [offset: size (optional)] = value. Тук proto представлява протокола, който искате да филтрирате, offset представлява позицията на стойността в заглавката на пакета, размерът представлява дължината на данните, а стойността са данните, които търсите.

Показване на филтри в Wireshark

За разлика от филтрите за улавяне, филтрите на дисплея не изхвърлят никакви пакети, те просто ги скриват по време на гледане. Това е добър вариант, тъй като след като изхвърлите пакети, няма да можете да ги възстановите.

Дисплейните филтри се използват за проверка за наличието на определен протокол. Например, ако искате да покажете пакети, които съдържат конкретен протокол, можете да въведете името на протокола в лентата с инструменти на Wireshark „Display filter“.

Други възможности

Има различни други опции, които можете да използвате за анализ на пакети в Wireshark, в зависимост от вашите нужди.

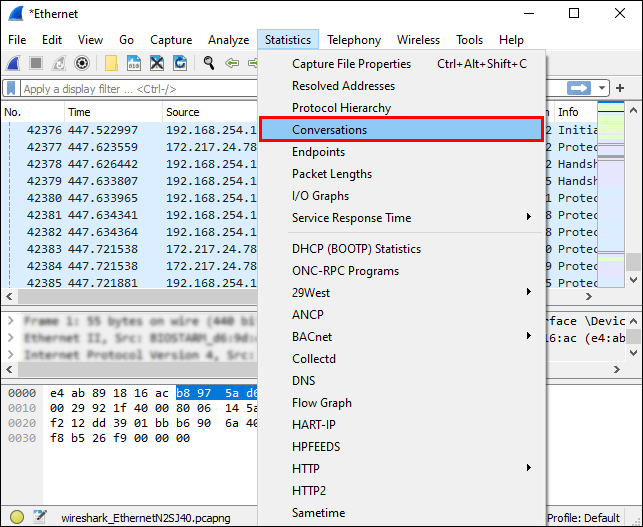

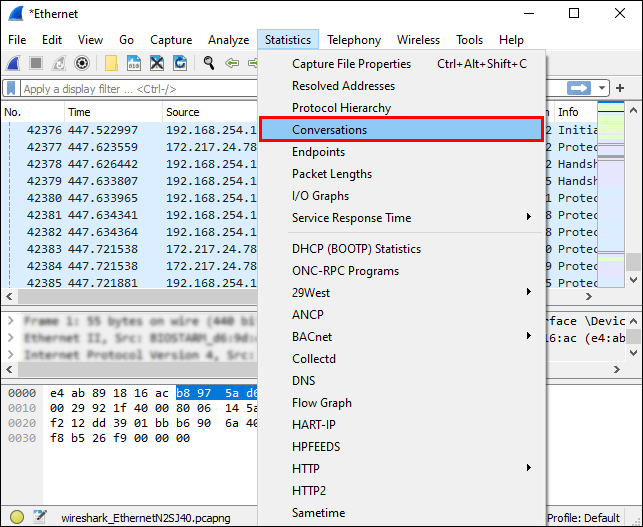

- Под прозореца „Статистика“ в Wireshark можете да намерите различни основни инструменти, които можете да използвате за анализ на пакети. Например, можете да използвате инструмента „Разговори“, за да анализирате трафика между два различни IP адреса.

- Под прозореца „Информация за експерти“ можете да анализирате аномалиите или необичайното поведение във вашата мрежа.

Филтриране по порт във Wireshark

Филтрирането по порт в Wireshark е лесно благодарение на лентата с филтри, която ви позволява да приложите филтър на дисплея.

Например, ако искате да филтрирате порт 80, въведете това във филтърната лента: „tcp.port == 80. ” Това, което можете също да направите, е да напишете „екв“Вместо„ == “, тъй като„ eq “се отнася за„ равно “.

Можете също така да филтрирате няколко порта едновременно. || в този случай се използват знаци.

Например, ако искате да филтрирате портове 80 и 443, въведете това във филтърната лента: „tcp.port == 80 || tcp.port == 443", или "tcp.port eq 80 || tcp.port eq 443.”

Допълнителни често задавани въпроси

Как да филтрирам Wireshark по IP адрес и порт?

Има няколко начина, по които можете да филтрирате Wireshark по IP адрес:

1. Ако се интересувате от пакет с определен IP адрес, въведете това във филтърната лента: „ip.adr == x.x.x.x.”

2. Ако се интересувате от пакети, идващи от определен IP адрес, въведете това във филтърната лента: „ip.src == x.x.x.x.”

3. Ако се интересувате от пакети, насочени към определен IP адрес, въведете това във филтърната лента: „ip.dst == x.x.x.x.”

Ако искате да приложите два филтъра, като IP адрес и номер на порт, вижте следния пример: „ip.adr == 192.168.1.199. && tcp.port eq 443.”Тъй като„ && “представляват символи за„ и “, като напишете това, можете да филтрирате търсенето си по IP адрес (192.168.1.199) и по номер на порт (tcp.port eq 443).

Как Wireshark улавя пристанищния трафик?

Wireshark улавя целия мрежов трафик, както се случва. Той ще улови целия портов трафик и ще ви покаже всички номера на портовете в конкретните връзки.

Ако искате да започнете заснемането, изпълнете следните стъпки:

1. Отворете „Wireshark“.

2. Докоснете „Заснемане“.

3. Изберете „Интерфейси“.

4. Докоснете „Старт“.

Ако искате да се съсредоточите върху определен номер на порт, можете да използвате лентата за филтриране.

Когато искате да спрете заснемането, натиснете „Ctrl + E.“

Какво представлява филтърът за улавяне за DHCP опция?

Опцията Dynamic Host Configuration Protocol (DHCP) представлява вид протокол за управление на мрежата. Използва се за автоматично присвояване на IP адреси на устройства, които са свързани към мрежата. Използвайки опция DHCP, не е нужно ръчно да конфигурирате различни устройства.

Ако искате да виждате само DHCP пакетите във Wireshark, въведете „bootp“ в лентата с филтри. Защо bootp? Тъй като представлява по -старата версия на DHCP, и двамата използват едни и същи номера на портове - 67 и 68.

Защо трябва да използвам Wireshark?

Използването на Wireshark има множество предимства, някои от които са:

1. Безплатно е - можете да анализирате мрежовия си трафик напълно безплатно!

2. Може да се използва за различни платформи - можете да използвате Wireshark на Windows, Linux, Mac, Solaris и т.н.

3. Подробно е - Wireshark предлага задълбочен анализ на множество протоколи.

4. Той предлага данни на живо - тези данни могат да бъдат събрани от различни източници като Ethernet, Token Ring, FDDI, Bluetooth, USB и т.н.

5. Той се използва широко - Wireshark е най -популярният анализатор на мрежови протоколи.

Wireshark не хапе!

Сега научихте повече за Wireshark, неговите способности и опциите за филтриране. Ако искате да сте сигурни, че можете да отстранявате и идентифицирате всякакъв вид мрежови проблеми или да проверявате данните, влизащи и излизащи от вашата мрежа, като по този начин я поддържате сигурна, определено трябва да опитате Wireshark.

Използвали ли сте някога Wireshark? Разкажете ни за това в секцията за коментари по -долу.